온라인 결제를 지원하는 웹사이트라면 안전한 통신 환경을 유지하는 것이 매우 중요합니다. 이 문서는 기본적인 보안 프로토콜 설정부터 최신 권장사항까지, 전자결제 시스템 연동 시 꼭 확인해야 할 항목을 정리한 안내입니다.

기초 보안 점검 사항

2020년 이후 주요 브라우저와 보안 관련 기관은 보안성이 낮은 프로토콜을 순차적으로 차단하고 있습니다. 다음과 같은 항목을 반드시 적용해 주세요.

- HTTPS 전환: 웹사이트 전체 트래픽은 반드시 HTTPS로 전환해야 합니다. HTTP만 사용하는 경우 브라우저 차단 또는 결제 오류가 발생할 수 있습니다.

- TLS 1.2 이상 적용: SSL 2.0, SSL 3.0, TLS 1.0, TLS 1.1은 보안 취약으로 사용이 금지되며, 최소 TLS 1.2 이상 버전을 적용해야 합니다.

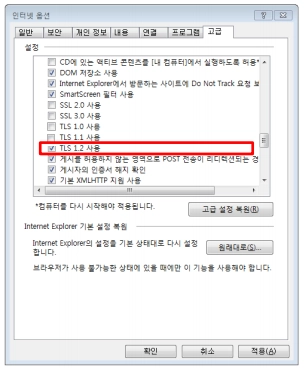

구형 브라우저 사용 시 설정 방법 (예: IE10 이하)

구형 브라우저에서는 TLS 1.2가 기본 비활성화 상태일 수 있습니다. 해당 환경에서도 TLS 1.2를 사용하려면 아래 설정을 활성화해야 합니다.

- 브라우저 메뉴에서 도구 → 인터넷 옵션으로 이동

- 고급 탭 선택 후, TLS 1.2 사용 항목에 체크

- ‘적용’ 버튼 클릭 후 확인

최신 보안 권장 사항

- TLS 1.3 적용 권장 – 속도와 보안성이 향상된 최신 프로토콜로, 가능 시 서버 환경에서 TLS 1.3을 활성화하세요.

- 취약한 암호화 제거 – RC4, 3DES, SHA-1은 보안상 위험하므로 사용하지 않아야 합니다.

- 인증서 체인 구성 – 루트 및 중간 인증서를 포함한 완전한 인증서 체인을 구성하고, 자동 갱신 및 만료 관리 기능을 설정하세요.

- Forward Secrecy 지원 – ECDHE 키 교환 방식, X25519 및 prime256v1 곡선을 우선 적용하세요.

- Mozilla Intermediate 설정 권장 – 다양한 클라이언트 호환성을 보장하면서도 안전한 서버 구성을 제공합니다. 설정 도구 바로가기

- HTTP/2 또는 HTTP/3 지원 – 최신 브라우저와의 성능 향상을 위해 HTTP/2 이상 프로토콜을 활성화하세요.

- 보안 헤더 적용 – HSTS, CSP 등을 적용해 HTTPS 강제 및 악성 스크립트 로딩을 방지하세요.

- OCSP 스테이플링 및 CT 로그 적용 – 인증서 유효성 검증 속도 개선과 투명성 확보를 위해 권장됩니다.

우선순위별 적용 체크리스트

1. 즉시 적용

- HTTP 트래픽 차단 및 HTTPS 강제 리디렉션

- TLS 1.0/1.1 및 SSL 2/3 완전 비활성화

- TLS 1.2 이상 적용 및 테스트

- 유효한 인증서 설치 및 전체 체인 구성

2. 단기 적용 (1~2주 이내)

- RC4, 3DES, SHA-1 제거

- ECDHE 키 교환 방식 적용

- OCSP 스테이플링 활성화

3. 중기 권장

- HSTS 및 CSP 보안 헤더 적용

- HTTP/2 또는 HTTP/3 지원

- 정기적인 보안 점검 및 자동 모니터링 체계 도입

보안 테스트 도구

- Qualys SSL Labs – TLS/SSL 구성 점검

- Mozilla SSL Config Generator – 서버 TLS 설정 자동 생성

- Mozilla Observatory – 보안 헤더 및 HTTPS 설정 검증

HTTPS와 TLS 1.2 이상은 온라인 결제를 위한 기본 요건입니다. 하지만 보다 안전하고 신뢰받는 서비스 제공을 위해 TLS 1.3, 보안 헤더, 정기 모니터링 도입까지 함께 고려해 주세요. 모든 설정은 고객의 결제 경험과 데이터 보호를 위한 중요한 기반이 됩니다.